SECURING YOUR BUSINESS ASSETS

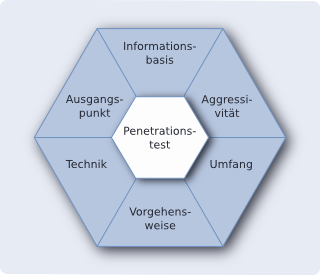

Klassifizierung von Penetrationstests

Penetrationstest ist nicht gleich Penetrationstest

Informationsbasis

Von welchem Wissensstand über das anzugreifende Netz bzw. Objekt geht der Penetrationstester aus?

Hier unterscheidet man grundlegend zwischen sog. Black-Box-Testing ohne jegliches Insiderwissen, dem White-Box-Testing mit Insiderwissen sowie der Mischform Grey-Box-Testing:

-

Black Box: Ein Black-Box-Test simuliert den Angriff eines typischen Internet-Hackers auf realistische Art und Weise. Der Hacker muss die benötigten Informationen in öffentlich zugänglichen Datenbanken recherchieren oder von außen als Unternehmensfremder erfragen.

-

White Box: Bei einem White-Box-Test wird ein Angriff eines (Ex-)Mitarbeiters oder eines externen Dienstleisters mit bestimmten Detailkenntnissen simuliert. Der Umfang der Kenntnisse kann dabei variieren, angefangen von geringen Kenntnissen, wie sie z. B. ein Mitarbeiter besitzt, der nur kurze Zeit im Unternehmen beschäftigt war, bis hin zu tief gehenden Systemkenntnissen, wie sie z. B. ein externer IT-Dienstleister durch die Installation von sicherheitsrelevanten Systemen erlangt. Bei dieser Art des Tests erhält der Penetrationstester Zugriff auf die zu prüfenden Systeme.

-

Grey Box: Ein Grey-Box-Test stellt eine Mischform des Black-Box- und des White-Box-Tests dar. Dort werden dem Penetrationstester die IP-Adressen der zu prüfenden Systeme vor dem Beginn der Tests mitgeteilt. Er erhält jedoch keinen Zugriff auf die Systeme selbst.

Aggressivität

Wie aggressiv geht der Penetrationstester beim Testen vor?

Hier werden folgende vier Aggressivitätsstufen unterschieden:

-

Passiv: Die Testobjekte werden nur passiv untersucht, d. h., gefundene Schwachstellen werden nicht ausgenutzt.

-

Vorsichtig: Gefundene Schwachstellen werden nur ausgenutzt, wenn nach bestem Wissen eine Beeinträchtigung des untersuchten Systems ausgeschlossen werden kann. Hierzu gehört z. B. die Benutzung von bekannten Default-Passwörtern oder das Ausprobieren von Verzeichniszugriffen bei einem Webserver.

-

Abwägend: Gefundene Schwachstellen werden auch ausgenutzt, wenn dies unter Umständen zu Systembeeinträchtigungen führen kann. Darunter fällt z. B. das automatische Durchprobieren von Passwörtern oder das Ausnutzen von bekannten Buffer-Overflows bei genau identifizierten Zielsystemen. Allerdings wird vorher die Erfolgswahrscheinlichkeit gegen die Auswirkung potenzieller Konsequenzen abgewägt.

-

Aggressiv: Es wird versucht, alle potenziellen Schwachstellen auszunutzen, z. B. werden Buffer-Overflows auch bei nicht eindeutig identifizierten Zielsystemen eingesetzt, oder Sicherungssysteme werden durch gezielte Überlastung (Denial-of-Service-Angriffe) deaktiviert. Dem Auftragnehmer muss bewusst sein, dass hier neben den zu testenden Systemen auch benachbarte Systeme oder Netzkomponenten ausfallen können.

Umfang

Welche Systeme sollen getestet werden?

Bei einem erstmaligen Penetrationstest ist grundsätzlich eine vollständige Überprüfung empfehlenswert, damit keine Sicherheitslücken auf den nicht geprüften Systemen übersehen werden. Der Aufwand für einen Penetrationstest hängt üblicherweise direkt vom Umfang der zu untersuchenden Systeme ab. Zwar können identische bzw. nahezu identische Systeme teilweise automatisch in einem Arbeitsschritt untersucht werden; sobald aber eine abweichende Konfiguration gefunden wird, muss jedes System individuell behandelt werden.

-

Fokussiert: Ist vereinbart, dass nur ein bestimmtes Teilnetz, System oder ein bestimmter Dienst geprüft werden soll, so wird der Penetrationstest als fokussiert bezeichnet. Dieser Umfang bietet sich z. B. nach einer Änderung oder Erweiterung der Systemlandschaft an. Der Test kann dann aber naturgemäß nur Aussagen über das getestete System und keine allgemeinen Hinweise zur IT-Sicherheit liefern.

-

Begrenzt: Hier wird eine begrenzte Anzahl von Systemen oder Diensten untersucht. So können beispielsweise alle Systeme in der DMZ geprüft werden oder auch Systeme, die einen funktionalen Verbund bilden.

-

Vollständig: Ein vollständiger Penetrationstest prüft alle erreichbaren Systeme. Dabei ist zu beachten, dass u. U. bestimmte Systeme, z. B. ausgelagerte und extern gehostete Server, dennoch nicht geprüft werden.

Vorgehensweise

Wie „sichtbar“ geht das Team beim Testen vor?

Sollen neben den primären Sicherheitssystemen auch sekundäre Mechanismen geprüft werden (z. B. ein IDS oder organisatorische und personelle Strukturen wie Eskalationsprozesse), so muss die Vorgehensweise bei der Durchführung des Penetrationstests entsprechend angepasst werden.

-

Verdeckt: Zur Prüfung sekundärer Sicherheitssysteme und vorhandener Eskalationsprozesse sollten – zumindest am Anfang – verdeckte Penetrationstests durchgeführt werden, d. h., dass in der Erkundungsphase nur Methoden zum Einsatz kommen, die nicht direkt als Angriffsversuche erkannt werden können.

-

Offensichtlich: Falls die verdeckte Vorgehensweise keine Reaktionen ausgelöst hat oder ein White-Box-Test mit Einbeziehung der Systemverantwortlichen durchgeführt wird, so können auch offensichtliche Methoden wie z. B. umfangreiche Port-Scans mit direktem Connect angewandt werden. Bei einem offensichtlichen White-Box-Test können auch Mitarbeiter des Auftraggebers mit in das Team integriert werden, was besonders bei hochkritischen Systemen aufgrund der schnelleren Reaktionsmöglichkeiten auf unvorhergesehene Probleme ratsam ist.

Technik

Welche Techniken werden beim Testen eingesetzt?

Beim klassischen Penetrationstest werden die Systeme nur über das Netzwerk angegriffen. Ergänzend können die Systeme auch mittels sonstiger physischer Angriffe sowie Social-Engineering-Techniken attackiert werden.

-

Netzwerkzugang: Der Penetrationstest über das Netzwerk entspricht dem normalen Vorgehen und simuliert einen typischen Hackerangriff. Die meisten IT-Netzwerke verwenden das TCP/IP-Protokoll, sodass man auch von IP-basierten Penetrationstests spricht.

-

Sonstige Kommunikation: Neben TCP/IP-Netzwerken existieren auch weitere Kommunikationsnetze, die ebenfalls für Angriffe genutzt werden können. Dazu zählen neben Telefon- bzw. Fax-Netzen auch drahtlose Netze für mobile Kommunikation, z. B. auf Basis von IEEE 802.11 oder Bluetooth-Verbindungen.

-

Physischer Zugang: Mittlerweile sind Sicherheitssysteme wie Firewalls etc. weit verbreitet und die Konfigurationen dieser Systeme meist auf einem hohen Sicherheitsniveau, sodass ein Angriff unter Überwindung dieser Systeme nicht mehr oder nur mit sehr hohem Aufwand möglich ist. Oftmals ist es dann einfacher und schneller, die „gewünschten“ bzw. „gesuchten“ Daten durch Umgehung dieser Systeme durch einen direkten physischen Zugriff zu erlangen. Hierzu zählt z. B. der direkte Datenzugriff an einer nicht passwortgeschützten Arbeitsstation nach Erlangung von unberechtigtem Zugang in die Gebäude und/oder Serverräume.

-

Social Engineering: Das schwächste Glied in der Kette der Sicherungssysteme ist oftmals der Mensch. Daher sind Social-Engineering-Techniken, die unzureichende Sicherheitskenntnisse oder ein mangelndes Sicherheitsbewusstsein ausnutzen, häufig erfolgreich. Diese Tests bieten sich beispielsweise nach Einführung einer allgemeinen Sicherheitsleitlinie an, um den Grad der Umsetzung bzw. die Akzeptanz zu evaluieren. Falsche Annahmen über die vermeintliche Wirksamkeit der Richtlinien führen häufig zu Sicherheitsrisiken, die bei korrekter Einschätzung durch zusätzliche Maßnahmen abgefangen werden könnten. Wie weit diese Tests gehen dürfen, muss mit dem Auftraggeber im Vorfeld abgestimmt werden.

Ausgangspunkt

Von wo aus wird der Penetrationstest durchgeführt?

Der Ausgangspunkt des Penetrationstests, d. h. der Punkt, an dem der Penetrationstester seinen Rechner ans Netz anschließt bzw. von dem seine Angriffsversuche ausgehen, kann außerhalb oder innerhalb des Netzwerkes oder der Gebäude des Auftraggebers liegen.

-

Von außen: Die meisten Hackerangriffe erfolgen über die Netzwerkanbindung an das Internet. Daher kann ein Penetrationstest von außen die potenziellen Risiken eines solchen Angriffs erfassen und bewerten. Typischerweise werden hierbei die Firewall und Systeme in der DMZ sowie RAS-Verbindungen untersucht.

-

Von innen: Bei einem Penetrationstest von innen müssen üblicherweise keine Firewalls bzw. Eingangskontrollen überwunden werden, um Zugang zu den internen Netzen zu erhalten. Daher kann mit einem Test von innen bewertet werden, was z. B. bei einem Fehler in der Firewall-Konfiguration oder bei einem erfolgreichen Angriff auf die Firewall passieren könnte bzw. welche Zugriffsmöglichkeiten Personen mit Zugang zum internen Netzwerk erlangen könnten.

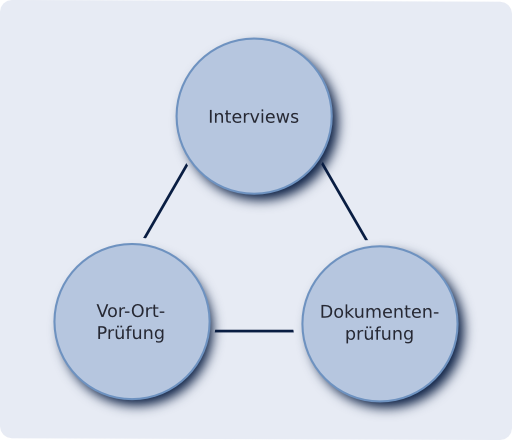

Penetrationstests von plan42

Sind Sie an der Durchführung von Penetrationstests in Ihrem Unternehmen interessiert? Unser Projektablauf zeigt Ihnen, wie plan42 Sie dabei unterstützt. Haben Sie weitere Fragen? Nehmen Sie Kontakt mit uns auf.